Jamf Pro 整合微軟 Conditional Access 裝置合規性

若要開始整合 Jamf Pro 與微軟 Conditional Access,應該要先到配置Microsoft Intune整合看一下環境需求為何。

若要開始整合 Jamf Pro 與微軟 Conditional Access,應該要先到配置Microsoft Intune整合看一下環境需求為何。

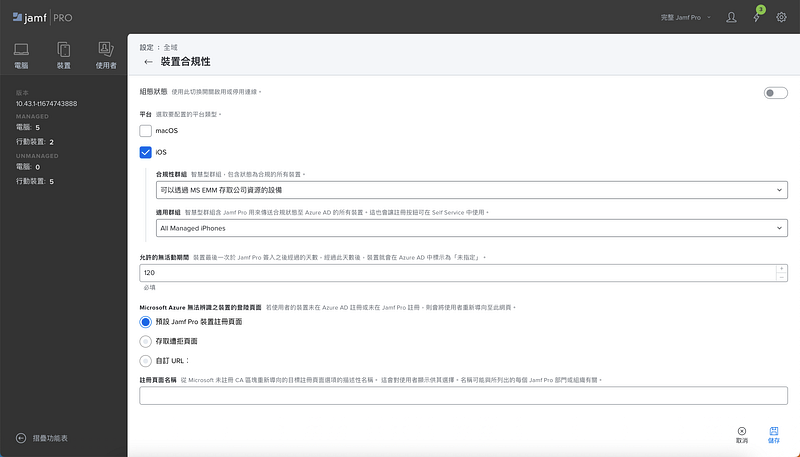

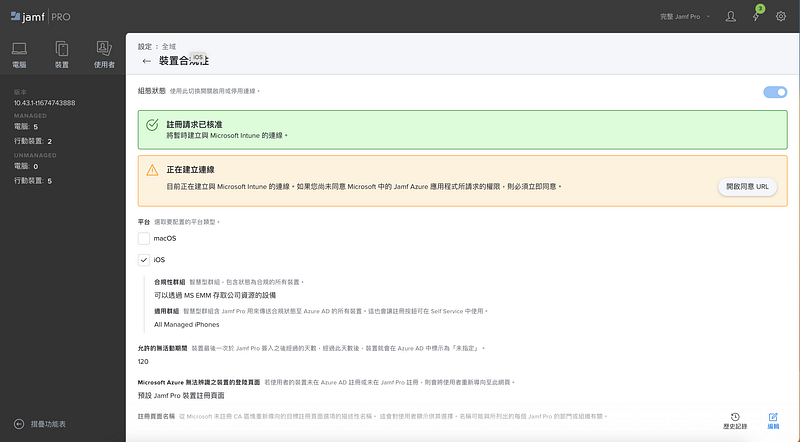

Step1. 前往 Jamf Pro 設定,找到裝置合規性。啟用要設定合規性的平台後,接下來分別設定合規性群組與適用群組。所謂適用群組的意思是說,在公司裡的哪些設備可以與微軟 Conditional Access 進行登記。合規性群組的意思是說,已登記過的設備,在滿足哪些條件的情況下,稱之為「符合公司規範」。

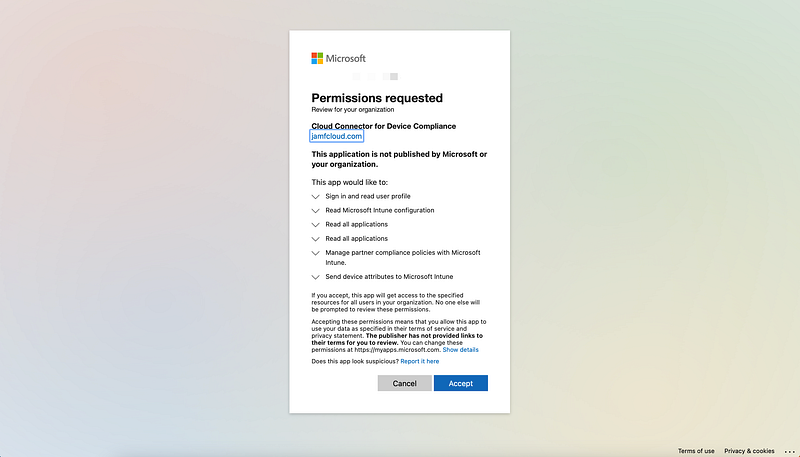

Step2. 完成上一步後按一下右下角的儲存,畫面會自動帶到認證畫面。在認證過程中,一共會有兩個應用程式介入,一個是 Cloud Connector,一個是 User Registration App。分別需要的權限不太一樣。第一個顯示的是 Cloud Connector。

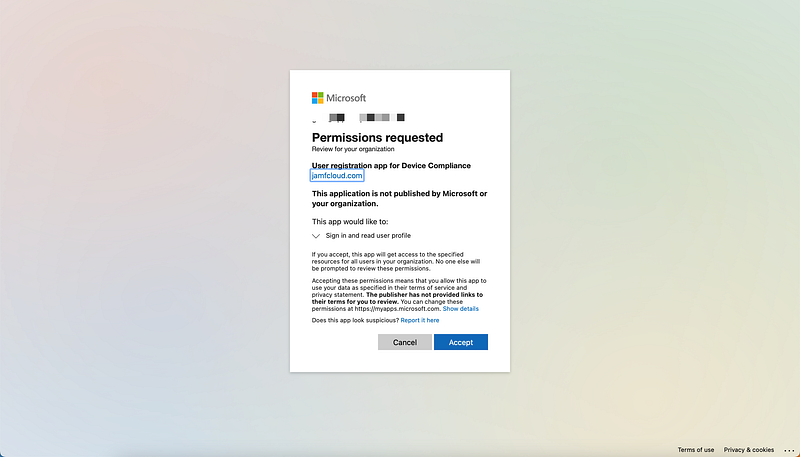

Step3. 第二個顯示的是 User Registration App。

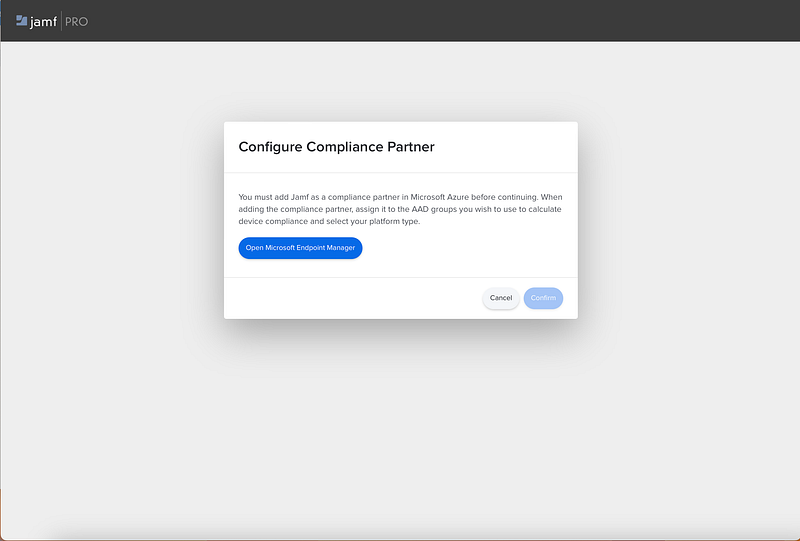

Step4. 接下來會彈出 Compliance Partner 的新增畫面,請點一下 Open Microsoft Endpoint Manager

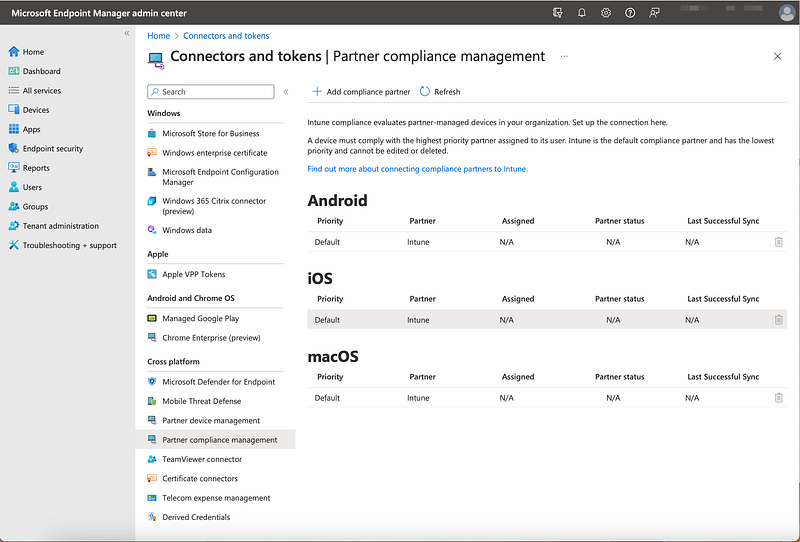

Step5. 在畫面正上方點選 Add Compliance Partner。(註:未來可以到 Microsoft Azure > Intune > Tenent Administration > Connectors and Tokens > Partner Compliance Management 新增或修改)

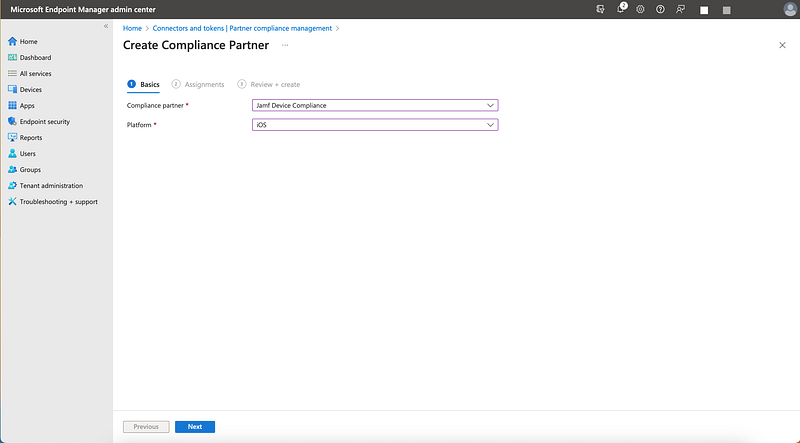

Step6. 選擇 Compliance Partner 為 Jamf Device Compliance,Platform 可以是 iOS 或是 macOS。如果兩個都想管理的話,需要分兩次加入 Compliance Partner。

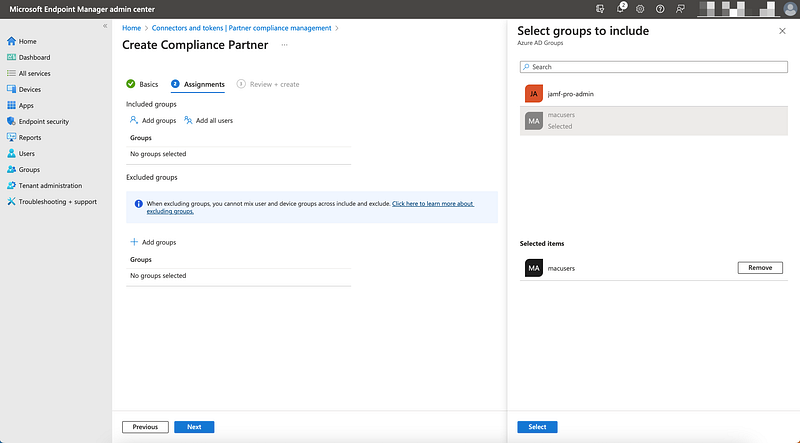

Step7. 選擇適用的使用者,這裡請不要選擇 All Users。如果選擇了 All Users 會讓整個機制無法正常運作。(詳見配置Microsoft Intune整合)

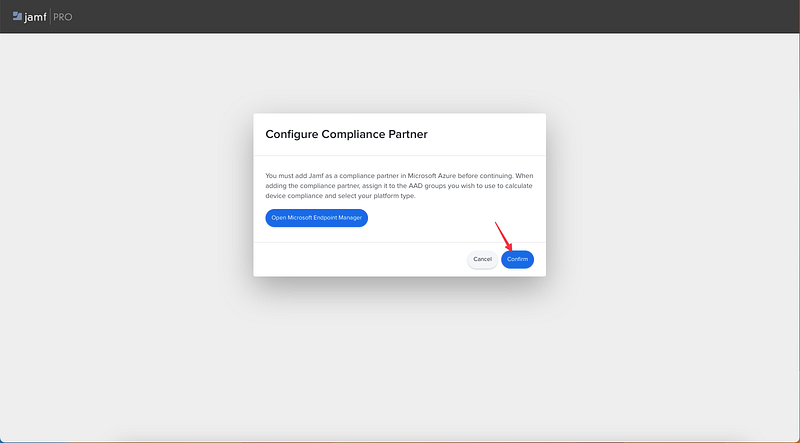

Step8. 完成新增後,回到剛才 Jamf 的操作畫面,並且點選一下 Confirm。

Step9. 系統會跳轉回到 Jamf Pro 畫面,並顯示系統已暫時建立連線。

Step10. 請在上個畫面約等候 30 秒到 60 秒,並重新整理畫面。最後若訊息改變成以下狀態,則表示整合已成功。

在進行下一步驟前,請先確定設備已經正確安裝 Jamf Self Service。詳細安裝方法請參閱「適用 iOS 的 Jamf Self Service」。若僅要整合 macOS 平台,請從 Step 17 看起。

Step11. 前往行動裝置應用程式 > Microsoft Authenticator,將發佈方式調成自動。若是使用 ABM 授權,也同時確定管理式佈署已被啟用。

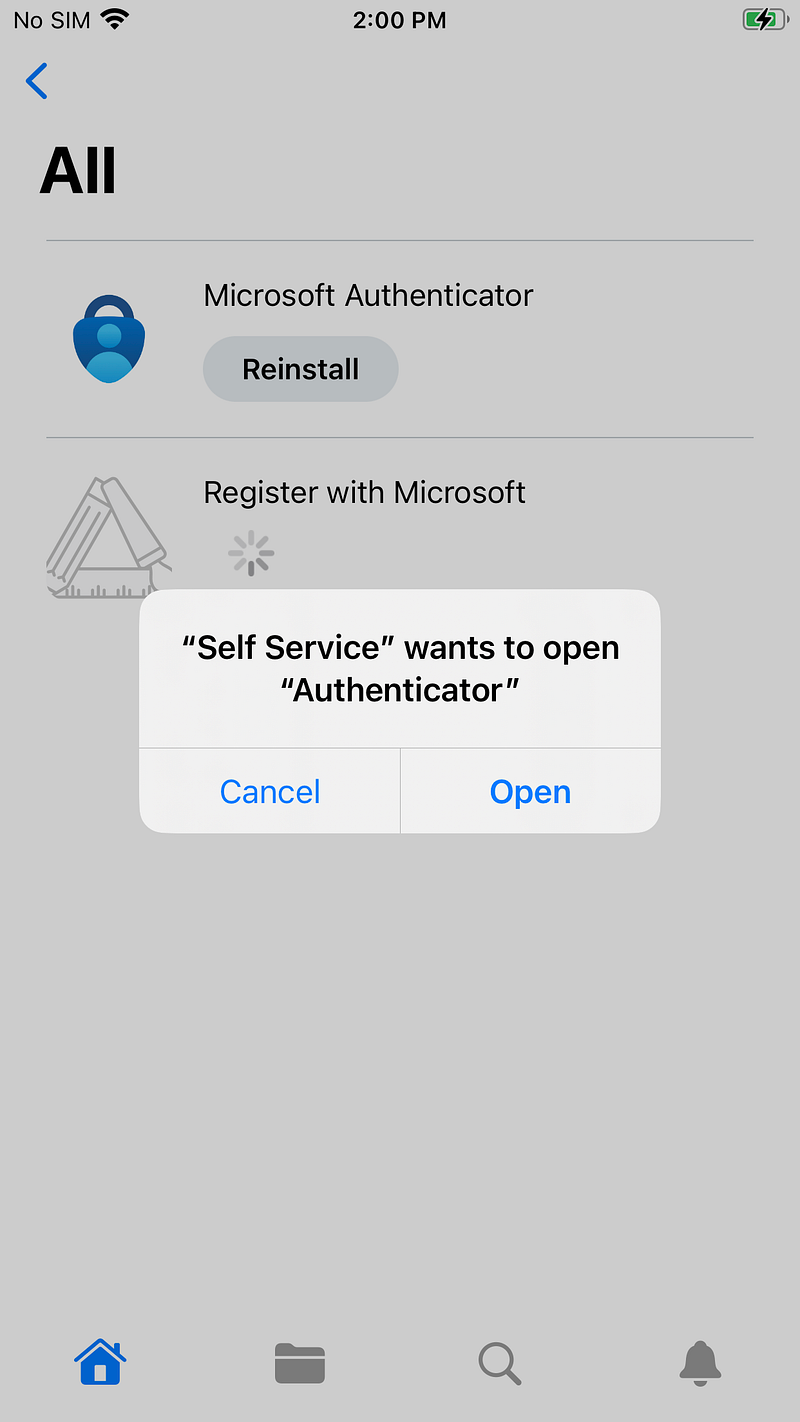

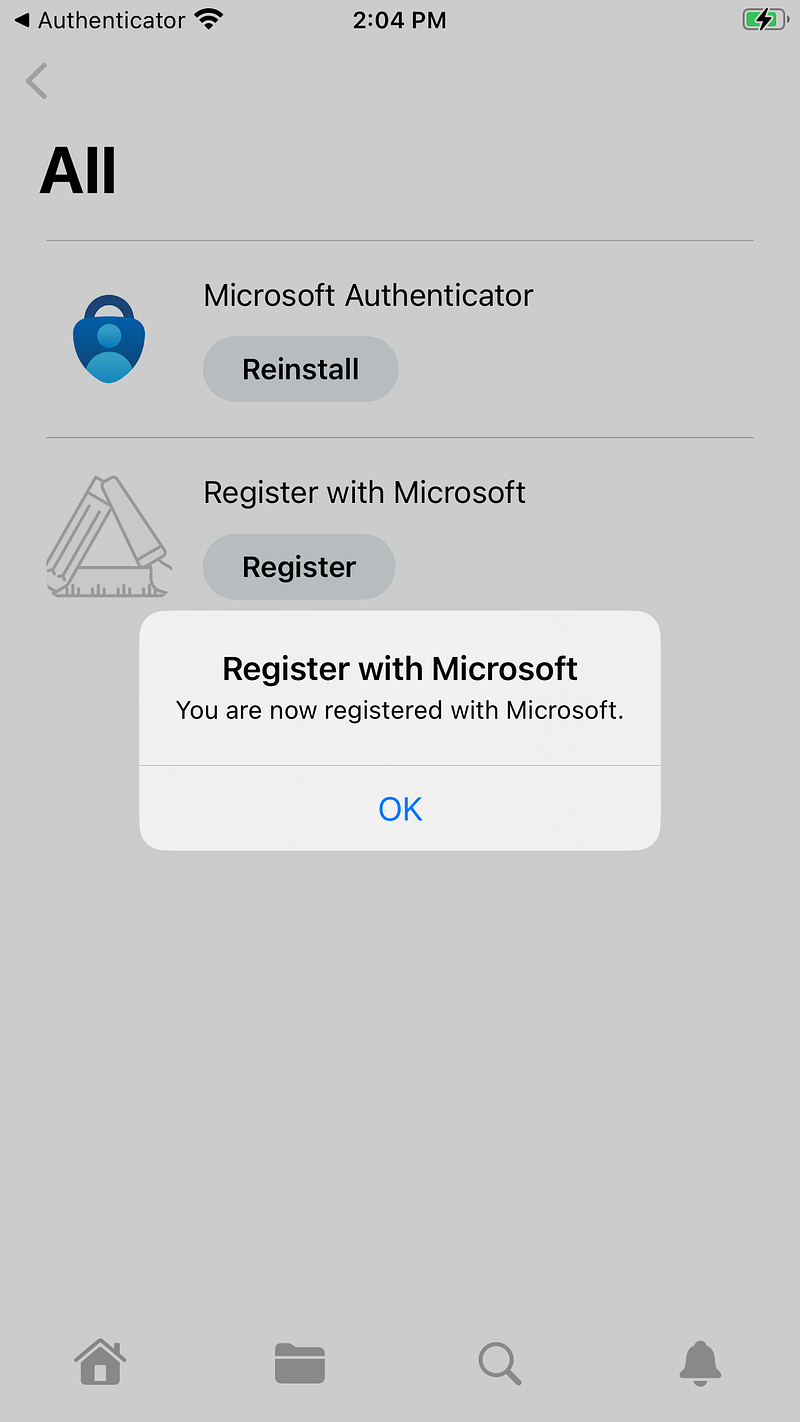

Step12. 確定 iPhone 上已經安裝好 Microsoft Authenticator,接著請使用者到 iPhone/iPad 上打開自助服務區,並且點選 Register with Microsoft。此時會被要求按下 Open 鍵切換至 Microsoft Authenticator。

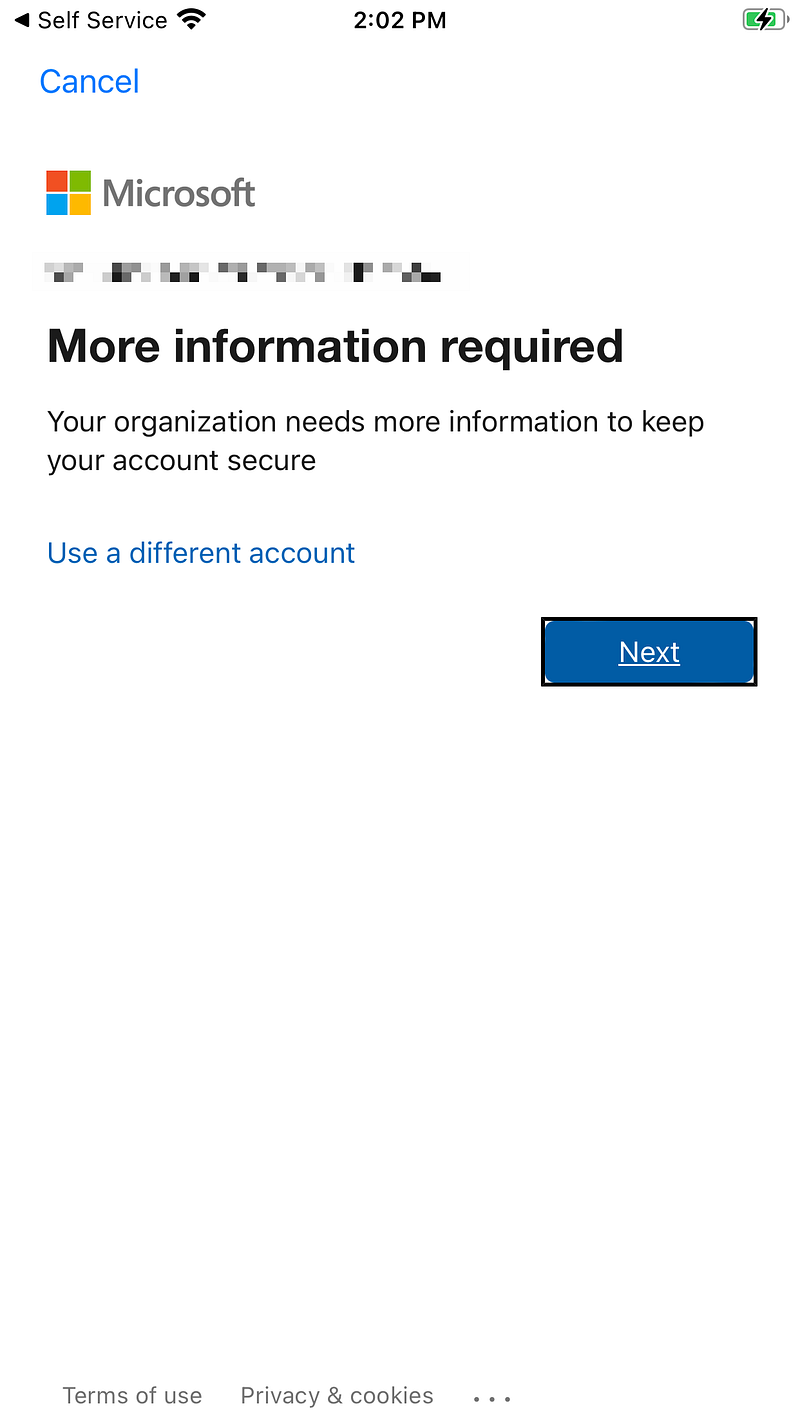

Step13. 使用者會被要求完成 Azure AD 登入,並按下 Register 按鈕。

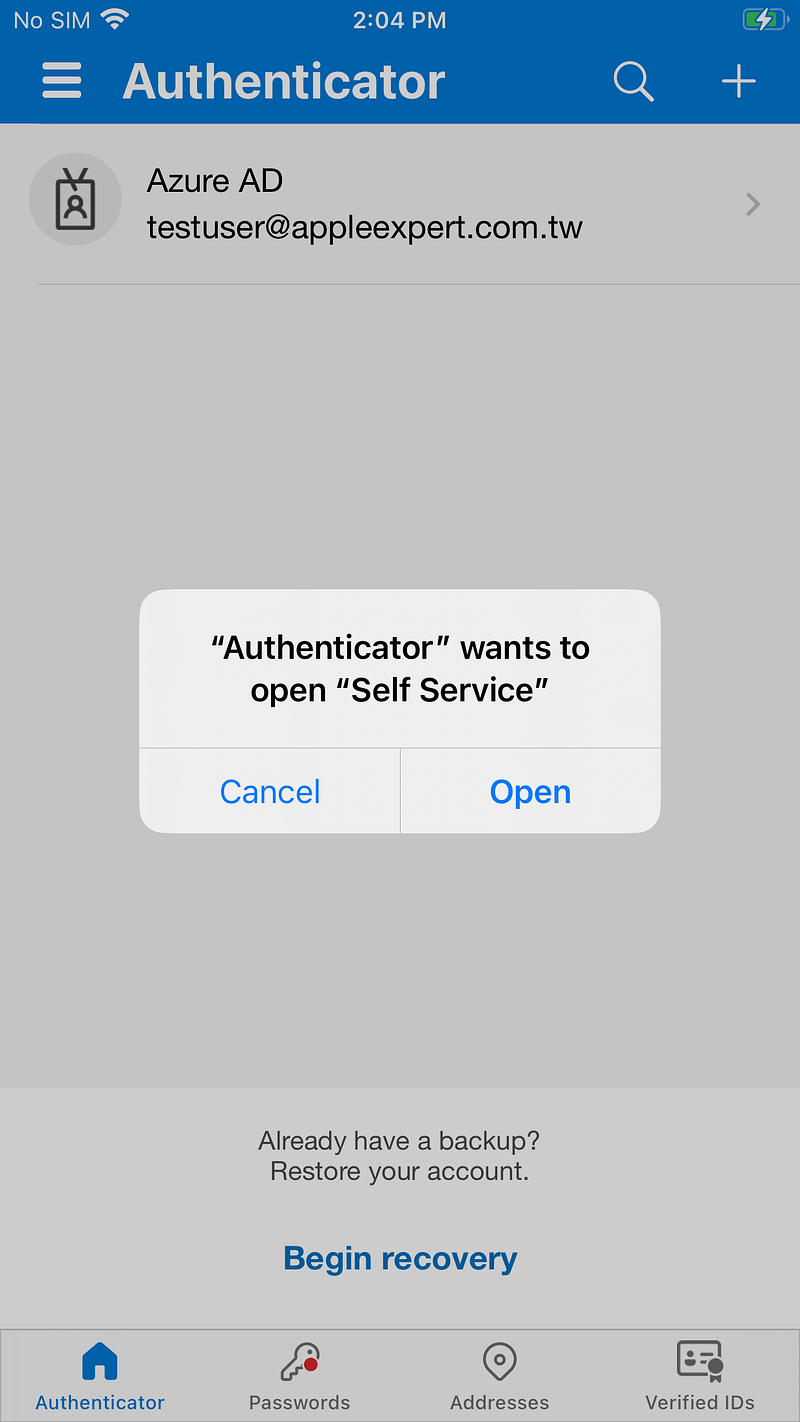

Step14. 註冊完成後,Microsoft Authenticator 會要求按下 Open 鍵切換至 Self Service。

Step15. 跳轉回 Self Service 後,會顯示已完成註冊。

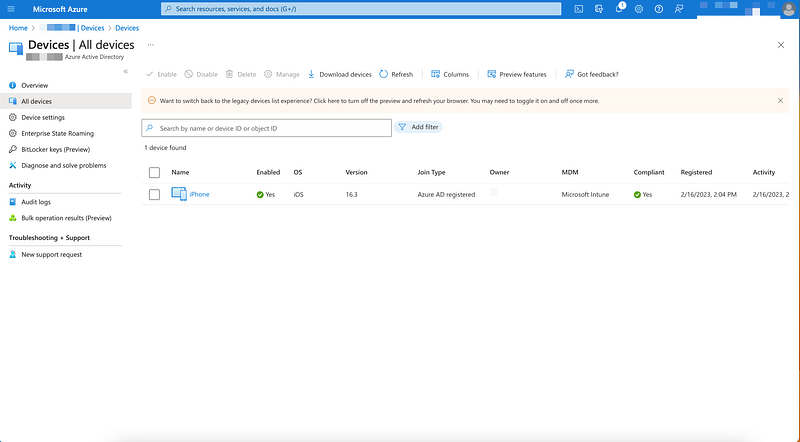

Step16. 最後可以回到 Azure AD > Devices > All Devices,確認該設備的合規狀態

底下將介紹 macOS 平台的部分。

Step17. 從 Microsoft 網站下載 Company Portal.app

Step18. 將 Company Portal.app 的安裝檔上傳至 Jamf Pro

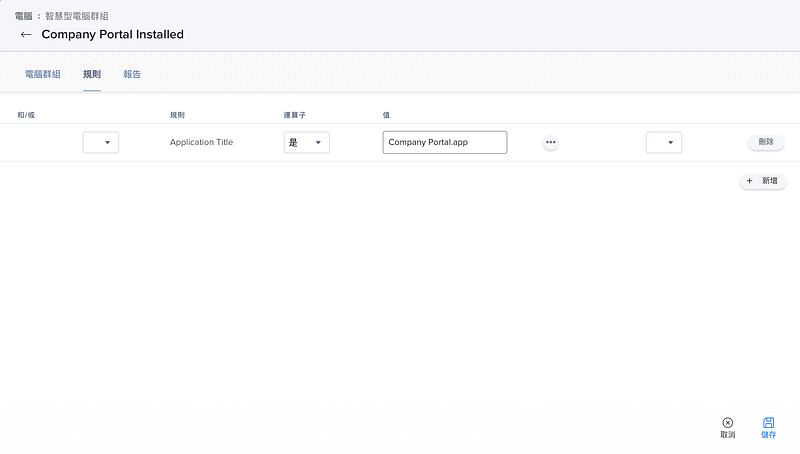

Step19. 在 Jamf Pro 點選電腦 > 智慧型電腦群組 > 建立一個新群組,條件為已安裝 Company Portal 的電腦

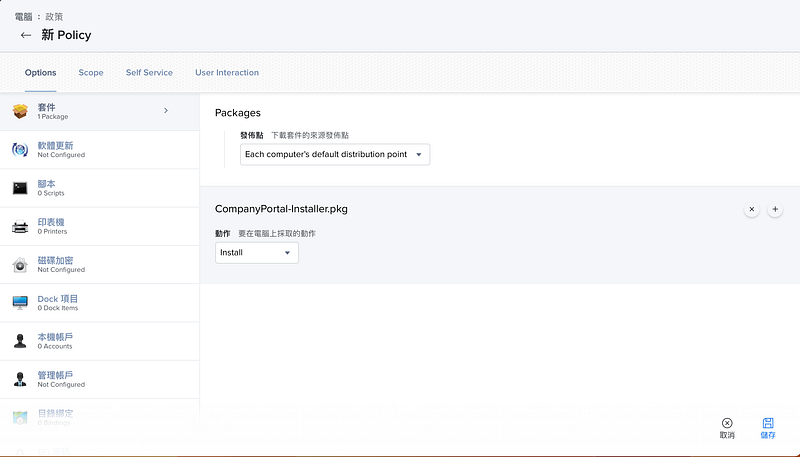

Step20. 在 Jamf Pro 點選電腦 > 政策 > 新 > 執行頻率選擇 Once Per Computer,將政策名稱命名為安裝 Company Portal,頻率可以選擇為「定期報到」

Step21. 接續上一步驟,在同個政策裡點選「套件」,選擇剛才上傳的 Company Portal 安裝檔

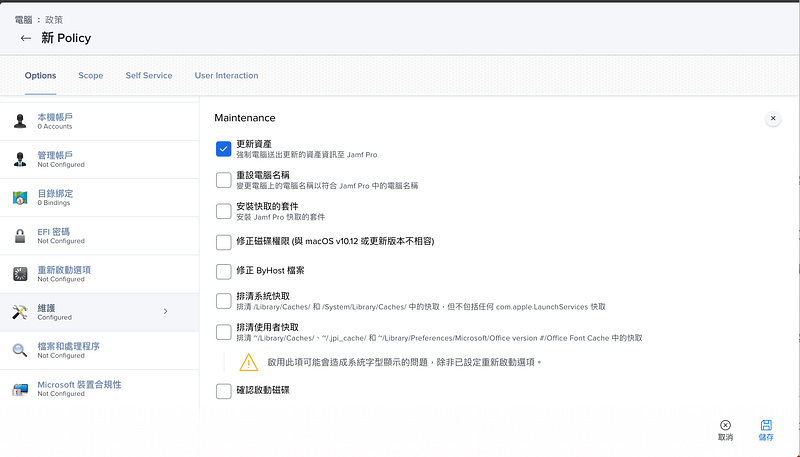

Step22. 接續上一步驟,在同個政策裡點選「維護」,打勾更新資產

Step23. 接續上一步驟,在同個政策裡點選「Scope」,選擇欲安裝 Company Portal 的電腦或群組

Step24. 在 Jamf Pro 點選電腦 > 政策 > 新 > 執行頻率選擇 Once Per Computer,將政策名稱命名為註冊 Conditional Access

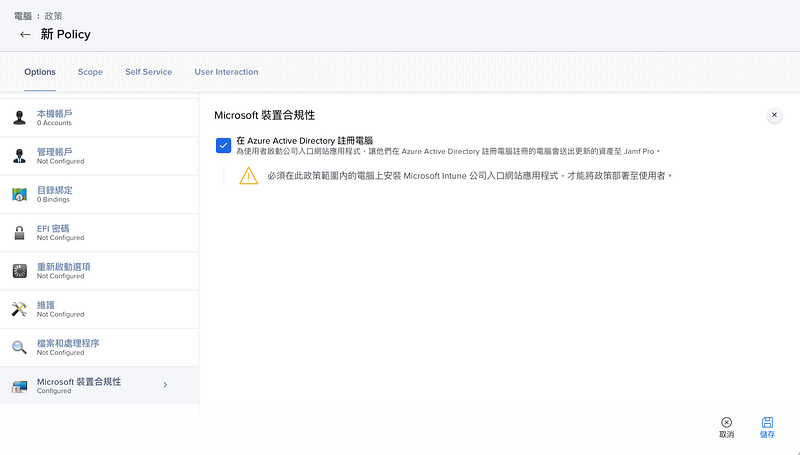

Step25. 接續上一步驟,在同個政策裡點選 Microsoft 裝置合規性,並啟用 Azure AD 註冊電腦

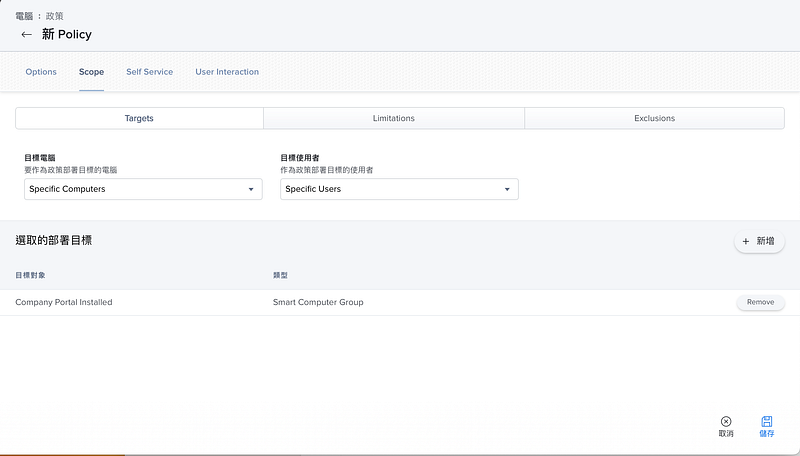

Step26. 接續上一步驟,在同個政策裡點選 Scope,選擇剛才建立 Company Portal Installed 群組

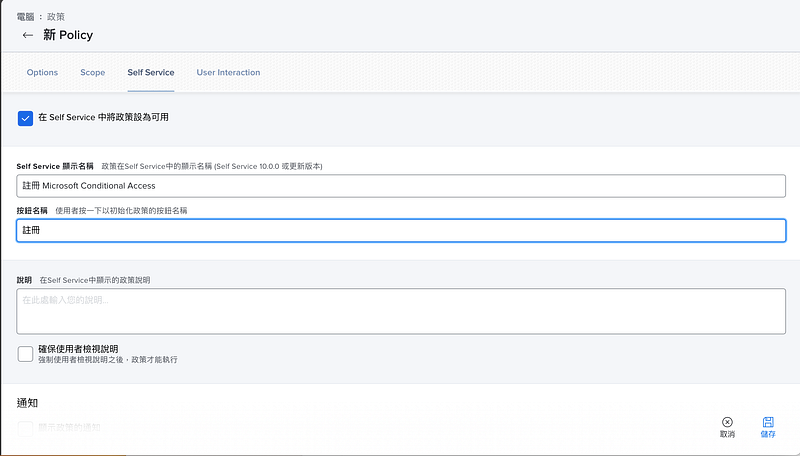

Step27. 接續上一步驟,在同個政策裡點選 Self Service,將該政策設為可用,名稱可設定為「登記 Microsoft Conditional Access」

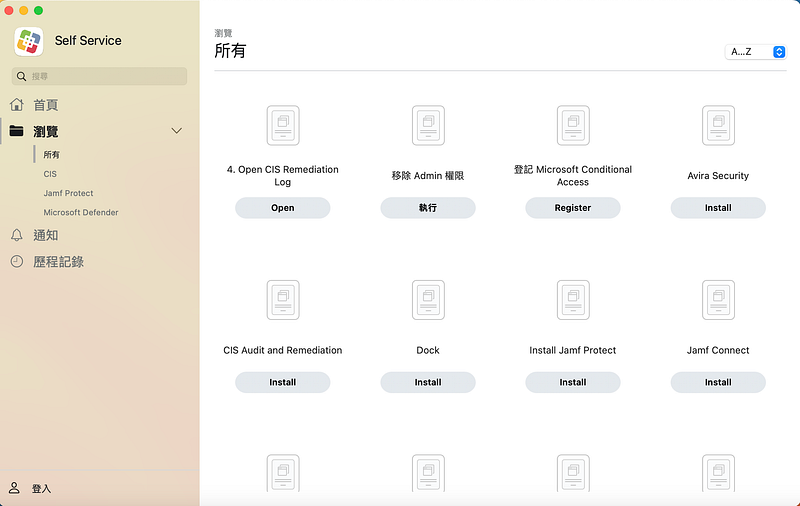

Step28. 回到使用者的 Mac 電腦上,確認 Company Portal 已經安裝後,打開 Jamf Self Service,並點選「登記 Microsoft Conditional Access」

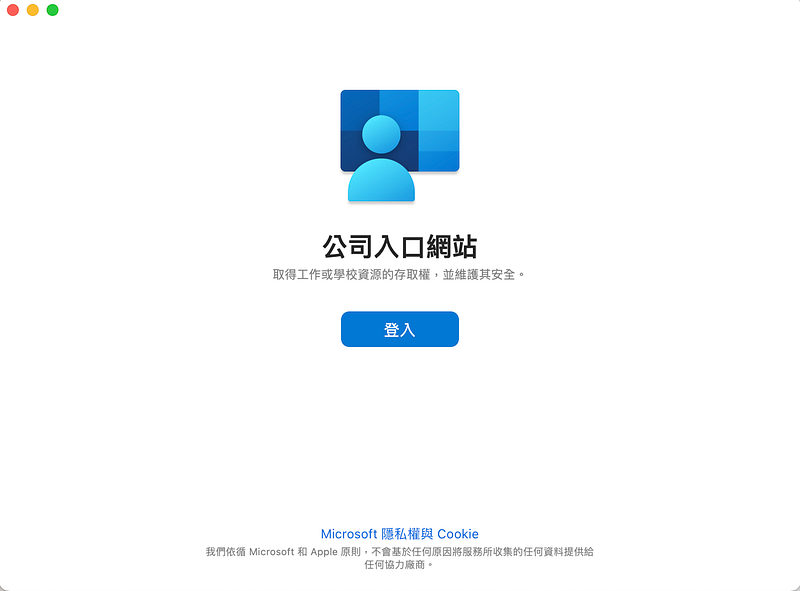

Step29. Jamf Self Service 會啟動 Microsoft Company Portal,按照步驟在 Company Portal 上登入 Azure AD

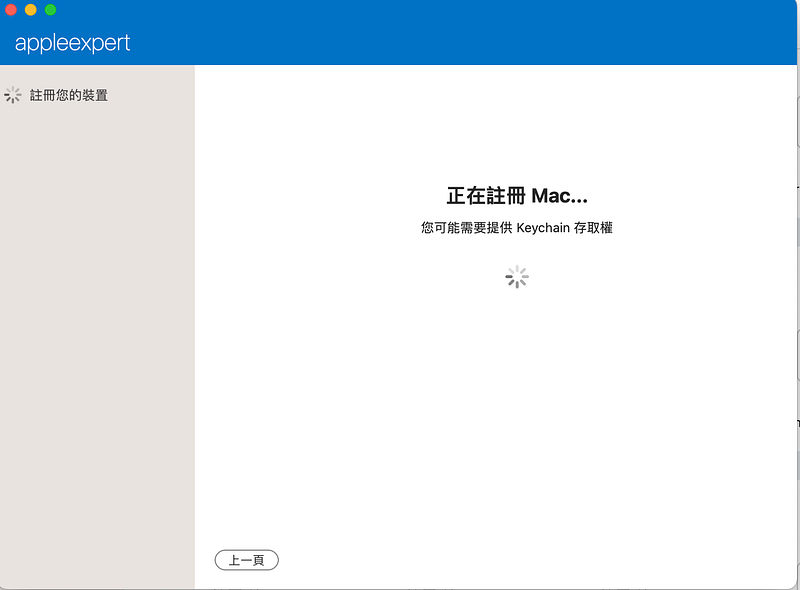

Step30. 全部都結束後,JamfAAD 程序會需要存取憑證。JamfAAD 會請求開啟 Safari,旁邊也會出現一個提醒視窗告訴使用者接下來需要做的事。請按一下 Continue。

Step31. 開啟 Safari 並完成登入後,會彈出憑證選擇視窗

Step32. 選擇完畢後,會取用本地使用者帳密的輸入,請在輸入後按一下「永遠允許」。這個步驟是為了取得使用者的登入鑰匙圈,裡面才會有剛才 Company Portal 裝的憑證,所以不用是管理員帳密。

Step33. 接著可以回到 Microsoft Azure 的畫面,檢查該設備是否合規。例如下圖目前顯示不合規的原因是,我在 Jamf Pro 上面設定合規的條件是必須安裝 Jamf Protect,而當前電腦並未符合條件,所以顯示不合規。

Step34. 如果我在該電腦上面裝了 Jamf Protect,更新資產後應該就會顯示為合規。