在 FileVault 啟用前提,使用 Jamf Policy 重設使用者本地密碼

在大部分的情況下,若使用者忘記本地密碼,通常會立刻向 IT 團隊求救協助重新設定密碼。而在 FileVault 有啟用的前提下,IT 團隊通常有以下選項來協助使用者:

- 提供 FileVault Recovery Key 給使用者

- 在使用者的電腦上登入另一個管理員帳號,並重設使用者密碼

- 使用 Jamf Policy 重設使用者密碼

以上三種選項,最方便的就是提供 FileVault Recovery Key,但對於某些環境比較嚴格的公司來說,提供 Recovery Key 給到使用者可能不是最佳解,原因是:

- 比較嚴格的公司可能同時會設定 recoveryOS Password,因此必須連同這道密碼一併給出。這會增加資安上的考量。

- 另一方面,比較嚴格的公司可能只會給一般使用者的權限,當使用者能利用 FileVault Recovery Key 重設自己的密碼,也有可能拿這個 Key 去重設 IT 團隊預埋在電腦的管理員密碼。

如果你身處的公司並不是這麼嚴格的文化,其實提供 FileVault Recovery Key 可能還是最推薦的方式。

第二個選項也有困難度,在當今許多人都遠端辦公的環境下,要讓使用者把電腦端到 IT 團隊面前。或是 IT 團隊要能用區網連線到使用者的電腦,都不是一件易事。

這當然也另一方面呈現了一個問題,在以往大家習慣都在同一個區網辦事,隨著遠端辦公的需求增加,依賴 Active Directory 做為中控的認證機制,也變得更加困難。

最後一種就是使用 Jamf Policy,雖然不像提供 FileVault Recovery Key 這麼方便,但 IT 團隊可以在 Jamf 後台上配置一個 Policy,然後等電腦回來跟 Jamf 報到後,就能重設使用者的密碼。為了要做到這件事情,必須要確認以下事情,才不會把狀況變得更棘手:

- macOS 設備一定要在 Supervised 底下

- macOS 已經回收 Bootstrap Token 在 Jamf Pro 下

- 使用者目前「並不是」處於 FileVault Login Window 下。

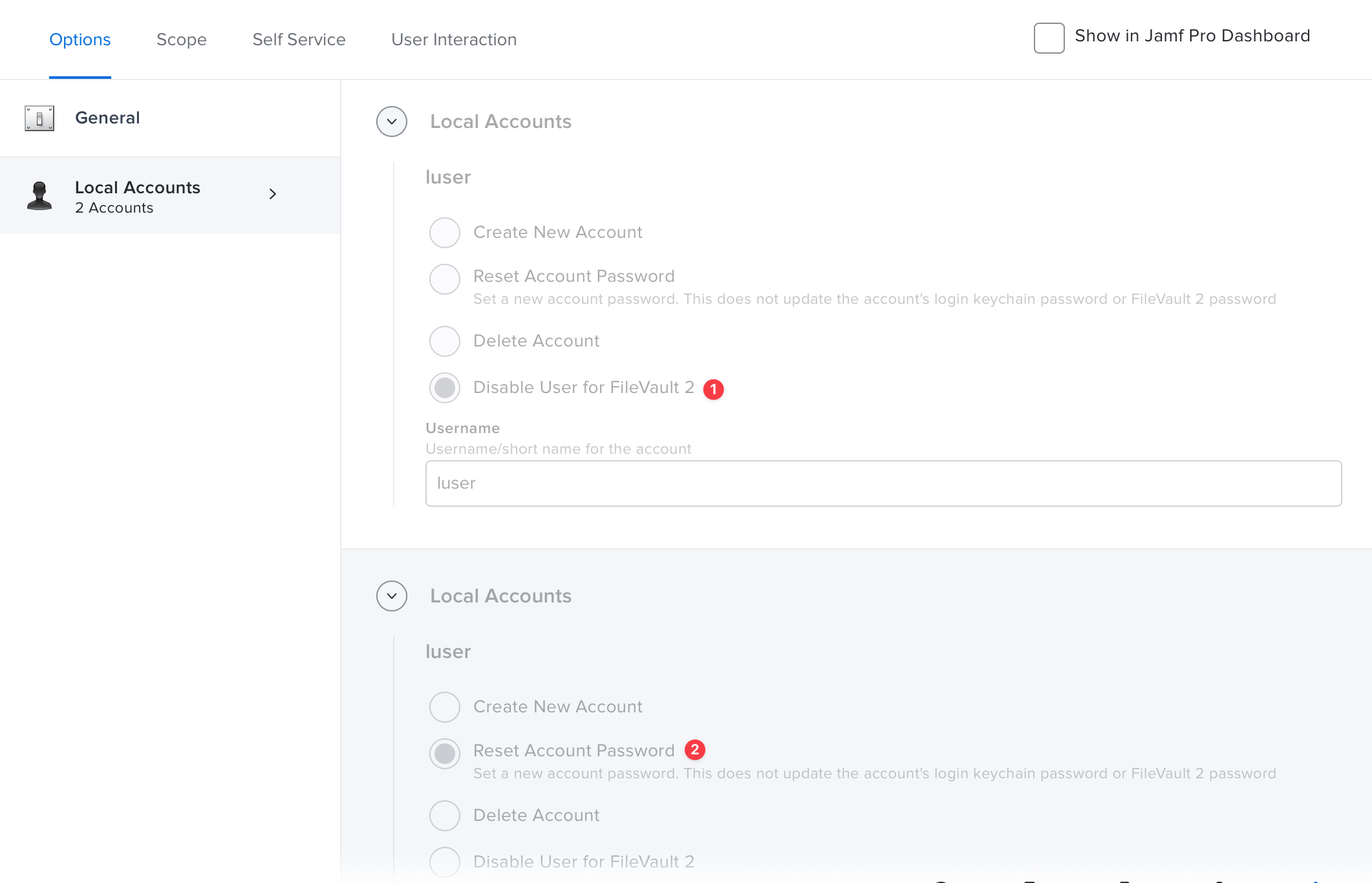

接著就能到 Jamf Pro 上面的 Computers > Policies > Local Account 配置兩個規則。一個是先關閉該使用者解鎖 FileVault 的能力,意即拿到該使用者的 Secure Token。因為當帳戶有 Secure Token 時,沒辦法使用 Jamf Pro 的 Policy 重設使用者密碼;接著,才可以在選擇 Reset Account Password。

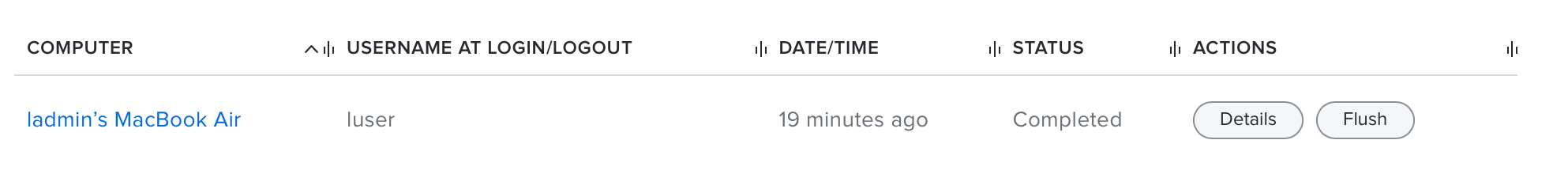

配置完成後,你可以點選該 Policy 右下角的 Logs 看一下是否已套用至該人員電腦。如果失敗了,也可以在找到原因後,按一下 Flush 讓其再作用一次。

重設完密碼的帳戶,使用者就能登入到電腦裡了。這時候我們回頭思考一件事,剛才為了要讓使用者的密碼可以被重設,我們拿掉了使用者的 Secure Token,意即如果現在使用者重新開機,就會被引導到 FileVault Login Window 下,而該使用者因為缺乏 Secure Token,就無法解鎖磁碟,這樣就不能工作了。

然而你會發現,我以上的論述並不成立,即便你重新開機了,使用者竟然可以解鎖磁碟,這是為什麼呢?請留意到我們前兩段的提要,電腦一定要被監管且有回收 Bootstrap Token 回到 Jamf Pro 的條件。因為有了這項條件,當使用者在 macOS User Login Window 以新密碼登入後,macOS 就會向 Jamf Pro 請求利用 Bootstrap Token 發行一個 Secure Token 給使用者正在登入的帳戶。

想要驗證看看嗎?可以,你 macOS User Login Window 底下登入使用者的新重設密碼,然後打開終端機輸入:

sysadminctl -secureTokenStatus 使用者帳戶名看看結果是不是寫著 Secure Token is ENABLED for user,就可以證明使用者又重新拿回 Secure Token 了。當然,這個被重設的密碼也與 FileVault Password 同步了,因此使用者也可以拿著這個密碼去解鎖 FileVault。(當然,還是請使用者在登入後儘快變更密碼,或是與 IdP 同步密碼為佳)

最後一點,不論是用哪個方式去「重設」密碼,最終使用者帳戶下的 Keychain 都會被重新生成,使用者以前存在 Keychain 裡的信用卡號碼、網站密碼等等,也就全部都被封存起來了,直到有一天他又想起了當時的正確密碼,才能再去解開那個已經封存的 Keychain。