製作 macOS Configuration Profile 並透過 Jamf Pro 部署

macOS 電腦上有許多應用程式在開發時留了一個「後門」讓 IT 管理員可以遠端客製化這些 App 的設定值,而不需要使用者自行去設定,換而言之,讓 IT 管理員強制設定。要從遠端塞入設定值會需要製作一個描述檔、還會需要有 MDM 伺服器。

macOS 電腦上有許多應用程式在開發時留了一個「後門」讓 IT 管理員可以遠端客製化這些 App 的設定值,而不需要使用者自行去設定,換而言之,讓 IT 管理員強制設定。要從遠端塞入設定值會需要製作一個描述檔、還會需要有 MDM 伺服器。

App 的設定其實就是 Plist 檔

Plist 檔是一種 XML 文件,自己用文字編輯器按照格式就能寫出來了。蘋果把這個格式放在這個 PDF 裡面的最後一頁:https://developer.apple.com/business/documentation/Configuration-Profile-Reference.pdf

不過這樣自己寫實在太辛苦,所以有很多軟體能夠幫忙做到一樣的事情,像是 Apple Configurator 2、ProfileCreator 或是 iMazing Profile Editor 等等都是。除了 Apple Configurator 2 是蘋果自己推出的以外,其它都是第三方 App。我自己是用第三方 App,原因是蘋果原廠自己推出的都聚焦在設定蘋果自己的 App 或裝置設定。但是像是第三方的 App,還可以設定像是 Google Chrome 這類的設定值,純粹比較方便啦。

使用 iMazing Profile Creator 製作描述檔

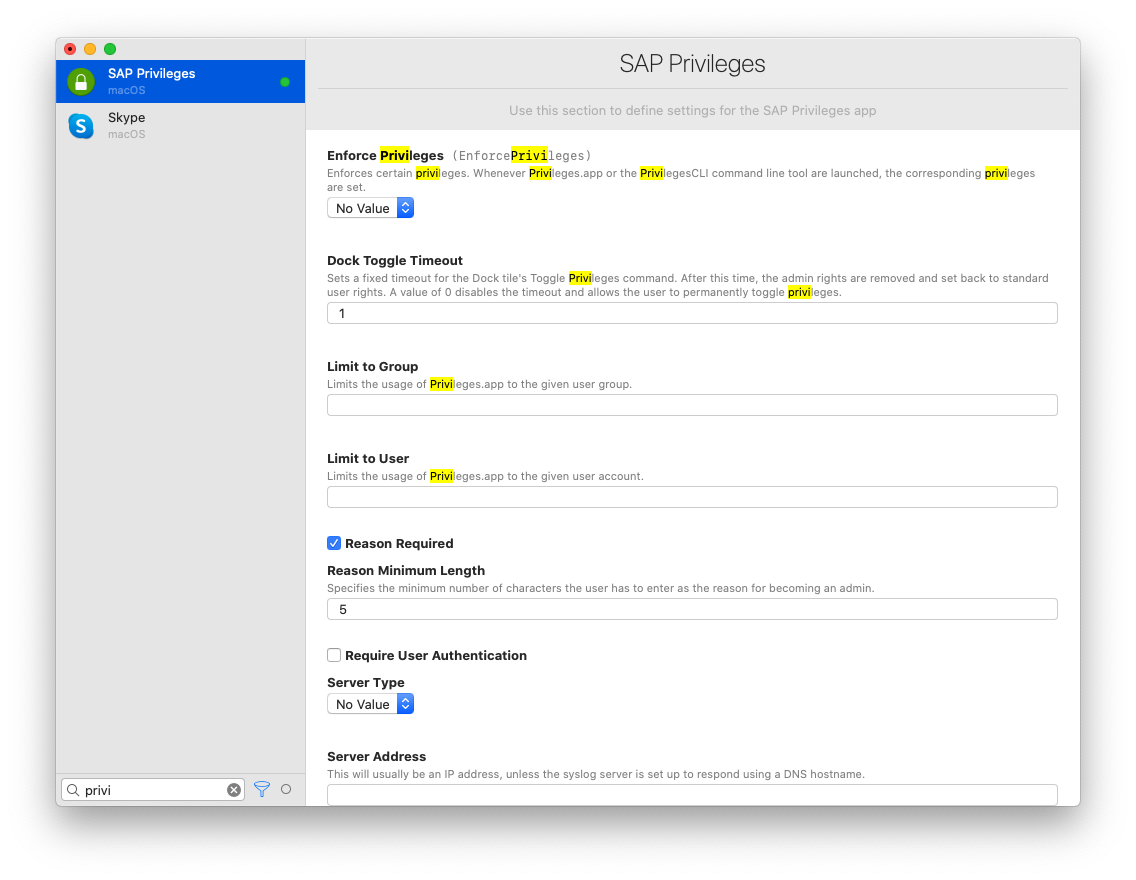

最近剛好有一個需求要部署 SAP Privileges 這個 App 到使用者的電腦上。這個 App 在文件上面說明共留下哪些後門,提供給 IT 管理員設定。請見:https://github.com/SAP/macOS-enterprise-privileges/tree/master/application_management

而第三方 App 的好處是這些設定值都已經視覺化了,可以很輕鬆的配置:

在這個 App 裡面設定好相對應的值以後,就可以把按左上角的 File > Export Configuration Payload as Plist,輸出成為 Plist 檔。這個檔案打開後會長得像這樣:

<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd">

<plist version="1.0">

<dict>

<key>DockToggleTimeout</key>

<integer>1</integer>

<key>ReasonMinLength</key>

<integer>5</integer>

<key>ReasonRequired</key>

<true/>

<key>RequireAuthentication</key>

<false/>

</dict>

</plist>上傳到 Jamf Pro 並部署至設備

上面的這個 Plist 檔只是正式文件裡的一小步。為了安全,我們還要為這個描述檔進行簽署並放置在 MCX 設定下(MCX 這個東西有點歷史了,暫時跳過)。

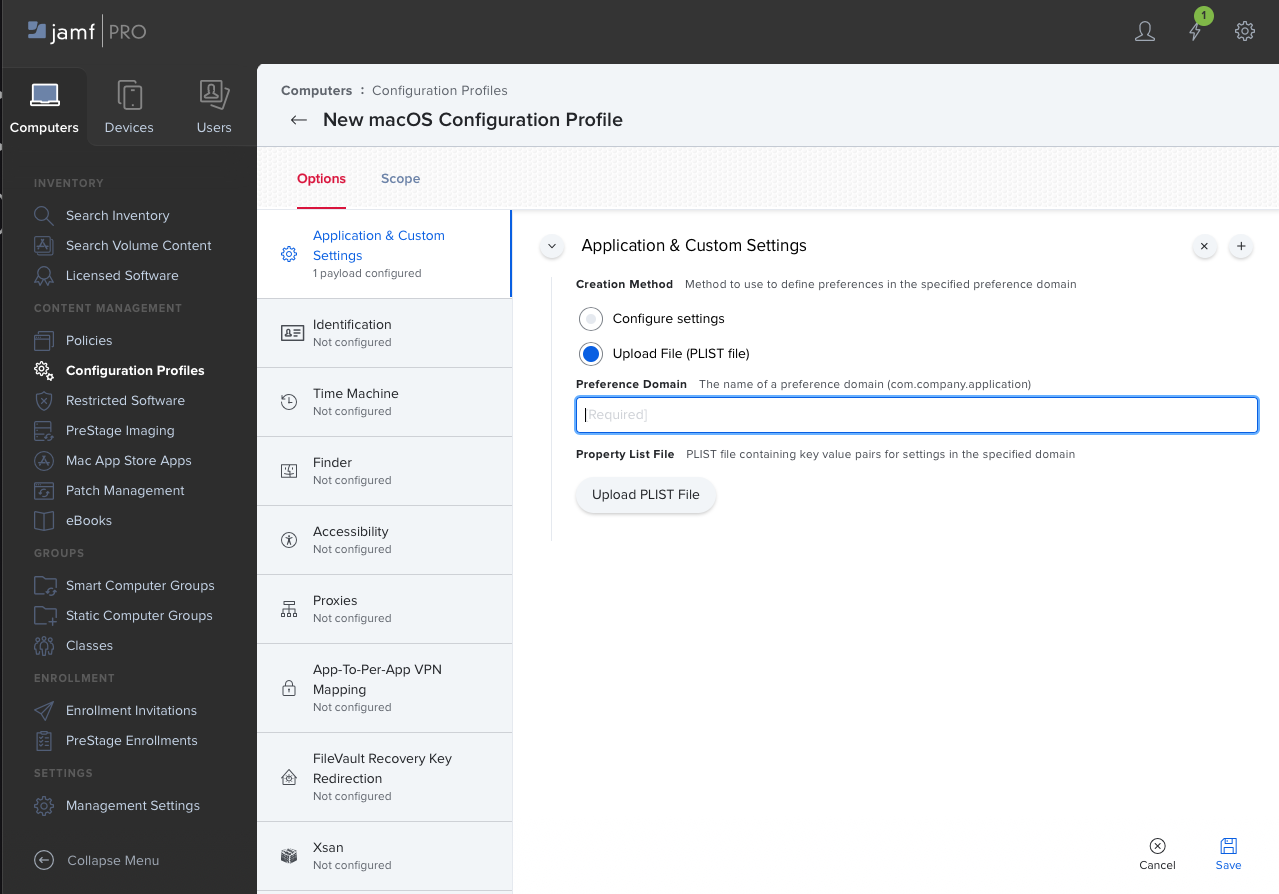

前往 Configuration Profiles > New > Application&Custom Settings > Upload File。

以我正在進行的 SAP Privileges 為例,這邊的 domain 要填上 corp.sap.privileges。為什麼呢?因為 SAP Privileges 的 IT 管理文件裡面有說。也就是說,這個值要去問該軟體的開發原廠才會知道要怎麼填。

最後點擊一下 Upload PLIST File 就完成了。